Web používá soubory cookie k poskytování služeb v souladu se Zásadami souborů cookie. Můžete definovat podmínky pro ukládání nebo přístup k mechanismu cookies ve vašem prohlížeči.

24.04.2025

24.04.2025Prozkoumejte nejnovější masivní daňový podvod a zjistěte, proč se očekává, že tyto útoky budou pokračovat i po daňovém termínu.

Další rok, další daňový termín – a opět nová příležitost pro podvodníky, jak zneužít e-mailovou komunikaci pomocí phishingových útoků s daňovou tematikou. Přestože daňové období bývá vždy vrcholem sezóny pro e-mailové podvody, letošek přinesl zajímavý posun v taktikách, které využívají tzv. sociální inženýři.

Tento blog rozebere jednu z nejčastějších kampaní založených na sociálním inženýrství, kterou identifikovala společnost Fortra, zaměří se na nejnovější změny v phishingových taktikách a ukáže, jak se očekává, že se tyto kampaně budou vyvíjet a přetrvávat i po skončení daňového období.

Daňový podvod

Analýza obsahu phishingových e-mailů

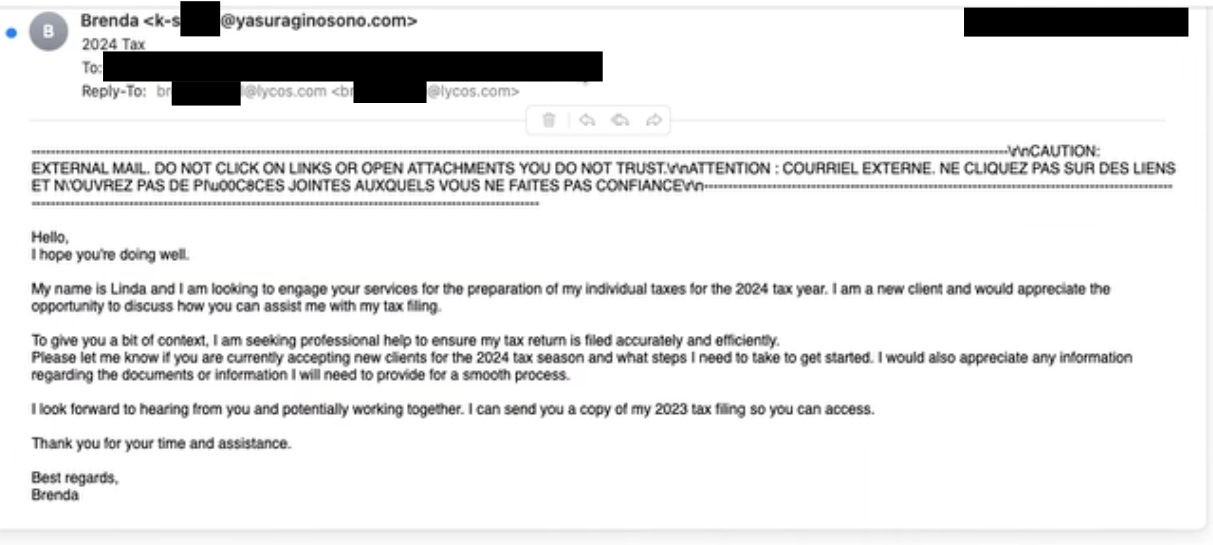

Společnost Fortra analyzovala více případů této podvodné kampaně a identifikovala následující vzorce hrozby. Útok začíná tím, že oběť obdrží e-mail s žádostí o pomoc s vyplněním daňového přiznání. Vše začíná obecným oslovením jako například „Hello“ (Dobrý den), což naznačuje, že se nejedná o cílený spear phishing. Nedostatek personalizace a individuálních oslovení ukazuje, že tyto zprávy jsou součástí širší phishingové kampaně, ve které útočníci recyklují e-maily s cílem zasáhnout co největší počet potenciálních obětí.

Jména odesílatelů a e-mailové domény se při každém pokusu liší. Fortra zaznamenala, že podvodníci často vystupují pod falešnými identitami jako „Brenda“ nebo „Susan“, přičemž nikdy není uvedeno příjmení. Dalším častým rysem těchto e-mailů je to, že adresa pro odpověď (reply-to) neodpovídá e-mailové adrese odesílatele – to je běžný příznak phishingu. Tento nesoulad umožňuje útočníkům přesměrovat odpovědi do jiných schránek, typicky do těch, které ovládají. Tato taktika je běžně používaná v phishingových kampaních, protože pomáhá obejít bezpečnostní kontrolní mechanismy.

.png)

Na obrazovém snímku výše je zachycena varianta této návnady, která ukazuje nejnovější posun v taktikách daňových podvodů. V této verzi podvodník rozvíjí svůj příběh tím, že tvrdí, že žádá o pomoc s daněmi, protože jeho předchozí účetní byla zasažena nedávnými požáry v Kalifornii. Jde o výrazný vývoj v taktice těchto podvodů – útočník využívá aktuální události k tomu, aby zvýšil věrohodnost obsahu e-mailu. Zakomponování emocionálně silných událostí do jinak generického podvodu může u příjemce vyvolat citovou reakci, která mu ztíží rozpoznání varovných signálů phishingového útoku.

Analýza společnosti Fortra rovněž ukázala, že většina těchto e-mailů je napsaná poměrně kvalitně, s korektní gramatikou. Malá část z nich však může obsahovat drobné chyby, například překlep, kdy bylo slovo „for“ napsáno jako „f=r“ – jak je vidět v první větě na snímku výše. Celkově lepší jazyková úroveň těchto podvodů může souviset s tím, že útočníci čím dál častěji využívají generativní AI ke tvorbě věrohodného e-mailového obsahu. Tato rostoucí závislost útočníků na generativních modelech strojového učení znepokojuje jak odborníky na kybernetickou bezpečnost, tak běžné uživatele – protože eliminuje známé znaky phishingu, jako jsou pravopisné a gramatické chyby, které běžně pomáhají uživatelům rozpoznat pokus o sociální inženýrství.

Injekce malwaru

.png)

.png)

Když příjemce odpoví na e-mail a souhlasí s pomocí s daňovým přiznáním, podvodník mu pošle přílohu prostřednictvím externího odkazu ke stažení. Tuto techniku útočník využívá k tomu, aby skryl škodlivý soubor pod záminkou sdílení daňových dokumentů – čímž se snaží přimět uživatele, aby si sám stáhl malware.

Podvodník zároveň využívá externí odkaz k hostování přílohy proto, aby skryl škodlivý obsah před detekcí bezpečnostními mechanismy a filtry e-mailových služeb. Důvodem je to, že útočníci mohou generovat téměř nekonečné množství unikátních phishingových odkazů, hostovat škodlivé soubory na webech důvěryhodných poskytovatelů služeb nebo používat zkracovače URL, které maskují skutečnou adresu. Naopak přílohy přímo připojené k e-mailu lze mnohem snáz zachytit – pokud jejich otisk (hash) odpovídá známému podpisu malwaru, jsou okamžitě identifikovatelné. Proto je přesměrování uživatelů pomocí proměnlivých phishingových odkazů na externí úložiště účinnou taktikou, jak obejít bezpečnostní kontroly zaměřené na přílohy.

Po stažení podvodného PDF dokumentu dojde k infikování zařízení osoby připravující daňové přiznání škodlivým spustitelným souborem, který je schopen krást citlivá finanční data a osobně identifikovatelné informace (PII).

Protože je tento podvod cílený na oběti, jako jsou daňoví poradci, účetní a další odborníci z oblasti financí, umožňuje injekce malwaru útočníkovi získat přístup k rozsáhlému portfoliu PII a finančních údajů od různých klientů. Podvodník pak může využít tuto sadu citlivých informací například k přesměrování vrácení daně klienta na bankovní účet, který sám ovládá – čímž se dopouští podvodu, krádeže a narušení identity.

Kromě toho mohou útočníci tyto informace prodat na darknetu nebo dále využít PII k provedení vysoce cílených spear phishingových kampaní proti obětem.

Jak může tato hrozba přetrvávat i po daňovém termínu?

Ačkoli si většina uživatelů myslí, že po uplynutí termínu pro podání daňového přiznání již tyto podvody nebudou představovat hrozbu pro jejich schránky, analýza společnosti Fortra ukazuje opak. Výzkum hrozeb provedený Fortra předpovídá, že tato phishingová kampaň pravděpodobně bude pokračovat i po skončení daňového období, protože se ukázala jako účinná při oslovování širokého publika uživatelů e-mailu.

Obsah podvodu se pravděpodobně bude dále vyvíjet, aby zůstal dostatečně aktuální a vyvolal u příjemce reakci. Například lze očekávat nové verze e-mailů, ve kterých bude zmínka o kalifornských požárech nahrazena jinými aktuálními světovými událostmi – obzvlášť těmi, které mohou vyvolat emocionální odezvu.

Podvodníci mohou také změnit příběh v e-mailu: místo žádosti o pomoc s podáním daní mohou požádat o pomoc s prodloužením lhůty, opožděným podáním nebo dokonce o pomoc s podáním přiznání za předchozí rok. Tyto očekávané varianty udrží relevantnost útoku i mimo klasické daňové období a zároveň přidají vrstvu věrohodnosti, která může uživatele snadno oklamat a přimět ho uvěřit v pravost této podvodné žádosti o daňovou pomoc.

Závěrem

Phishingové útoky se budou neustále vyvíjet, protože útočníci pravidelně zdokonalují své škodlivé techniky a taktiky. Tyto hrozby využívající sociální inženýrství prostřednictvím e-mailu jsou rozšířené a mohou zasáhnout vaši schránku v jakékoliv fázi kybernetického útoku.

Útočníci mohou nejprve posílat testovací phishingové e-maily k ověření aktivních adres během průzkumu, nebo – jak bylo analyzováno v tomto blogu – mohou e-maily použít k doručení malwaru.

Společnost Fortra nabízí komplexní sadu řešení kybernetické bezpečnosti, která vám pomohou zůstat ve střehu tváří v tvář neustále se měnícím hrozbám.

Pokročilé portfolio řešení kybernetické bezpečnosti od Fortra vám může pomoci přerušit řetězec útoku.

Pro více informací nás kontaktujte.